|

随着网络的普及,我们的生活越来越方便,但是网络安全也成了很多人面临的一个问题。特别是那些有着商业数据的企业电脑,更要注意上网安全常识,不然病毒会对我们造成严重的威胁。 当“购物”和“游戏”已成为Internet不可或缺的一部分时,家庭病毒和木马程序的作者由于他们的兴趣而逐渐瞄准了购物者和游戏玩家。更多的传播方法已成为:该病毒伪装成产品图片,伪装成游戏设备图片并通过聊天工具传播。将带有木马的非官方游戏安装程序包放在钓鱼网站上,以诱骗他们进行下载。尽管这种传输方法已成为主流,但不可否认的是,通过触发高风险漏洞执行恶意代码的传输方法也应受到国内主要安全厂商的重视。 2013年2月7日,Adobe发布了CVE-2013-0634漏洞补丁程序,此分析文章重点介绍了一个示例,该示例触发CVE-2013-0634漏洞执行恶意代码,以向所有人解释该病毒的作者。隐藏该病毒的使用方法和工作过程,以提高安全人员的防范能力,防止木马的传播。 该病毒由CVE-2013-0634漏洞触发,它使用Adobe Flash Player ActionScript 3. 0处理溢出并执行恶意代码的正则表达式。本文将不会详细描述此漏洞的详细信息。有关详细的漏洞信息,请参阅 病毒会判断是否将参数更新作为首次运行的条件。 如果该参数未更新,请创建一个注册表项:SOFTWARE \ Microsoft \ Network Security Center \ upsbin,然后将您自己的文件复制到临时目录temp中,名称为?uz加上自系统启动以来经过的时间开始,然后将文件创建时间更改为2006并运行以update为参数的文件。如图所示: 将更新用作参数时,病毒将确定系统权限和系统版本。如果系统版本高于Vista,而不是系统权限,则病毒将在临时目录temp中创建update.cab并将文件创建时间更改为2006年。2012年,将病毒作者在update.cab中的cryptbase.dll解压缩到system32下的migwiz文件夹可突破vista及更高版本的UAC限制,然后使用update作为参数重新启动原始病毒文件。如图所示: 获得系统权限后,病毒将删除原始文件,删除注册表项SOFTWARE \ Microsoft \ Network Security Center \ upsbin,删除系统目录的migwiz文件夹中的cryptbase.dll,然后注册SOFTWARE \ Microsoft \ Network安全中心\ feed0密钥值是:bcd4c8c8cc869393ded0d3db92cfd5d2dd92dfd3d192dfd293cecfcf938e8c898c85898c8a8d8e92d1d0 = 用作解密更新URL的密钥。

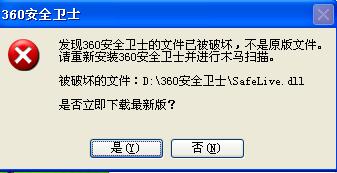

注册软件\ Microsoft \ Network Security Cente \ ownin密钥值为:lbgg 删除软件\ Microsoft \ Windows脚本主机\设置\已启用 经过上述过程,病毒最初已在计算机上完成了其自身生存环境的初始化。然后开始真正做坏事。 该病毒使用或0x30在其自身文件的50E8处解密脚本文件,然后开始执行脚本。 该脚本判断计算机是否安装了360个安全卫士以及是否启动IE进程,如果是,则关闭所有进程。 [ ]()

更改注册表项: HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ InternetSettings \ Zones \ 3 \ 1201 HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ InternetSettings \ Zones \ 3 \ 1400 HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ InternetSettings \ Zones \ 3 \ CurrentLevel 降低Internet Explorer的安全设置 创建Guid,将注册表HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Network Security Center \ macID添加为键值Guid 删除注册表项SOFTWARE \ Microsoft \ Network Security Center \ upsbin 获取由上一病毒添加的SOFTWARE \ Microsoft \ Network Security Cente \ feed0密钥值作为密钥 解密后,该URL不是真正的病毒传播URL。为了隐瞒自己,作者在这里“精美”地将新浪博客用作新的木马服务器地址发布站。 UdateKEY是解密后的真实木马服务器地址: 分析js脚本并使用数据包捕获工具。可以清楚地发现,该病毒将guid,版本,中毒的计算机名称,MAC地址,系统版本和其他相应信息上载到服务器。获取病毒下载地址。 和 为了保留在系统上,该病毒会注册一个名为ptcq_consumer的活动脚本事件,并每60秒执行一次脚本 经过以上分析。我们可以发现作者首先通过新浪博客发布了加密的服务器URL,然后从服务器获取了加密的病毒下载地址。这样,您只需要更改新浪博客的发布地址即可隐藏您的行踪。可以看出病毒作者的“良好意图”。现在,让我们回顾一下新浪博客,如下所示: 该病毒于2012年6月开始传播。自Adobe在2013年2月7日发布漏洞补丁程序以来,已经过去了半年多的时间。 可以看出,通过高风险漏洞传播木马并使用新浪博客,QQ空间,微博等作为在已加密木马URL上发布站点的方法,应该值得双方之间的密切合作。国内安全厂商和博客发布平台。注意。

上面是电脑上网安全的一些基础常识,学习了安全知识,几乎可以让你免费电脑中毒的烦扰。 |

温馨提示:喜欢本站的话,请收藏一下本站!